Die neuste Ransomware ändert Eure Sperr-PIN

Die neue Ransomware Lockerpin.A tarnt sich als Google-Update und ist hartnäckiger als andere Android-Malware. Sie ändert sogar Eure Sperr-PIN. Wie man sich dagegen schützt und wie man sie loswird, erfahrt Ihr hier.

Android-Malware, die sich mit Adminstratorrechten installiert, ist bekannt und verbreitet. Denn dank dieser Rechte lässt sie sich nicht ohne Weiteres deinstallieren. Außerdem werden damit Bildschirmsperren möglich, auf denen das Opfer dann zur Zahlung eines Lösegeldes aufgefordert werden kann.

Doch während man üblicherweise durch einen Neustart im Abgesicherten Modus in der Lage ist, die Administratorrechte zu entfernen und dann die App zu deinstallieren, stellt einem Lockerpin.A zwei weitere Beine, wie Anti-Malware-Spezialist Eset nun vermeldet.

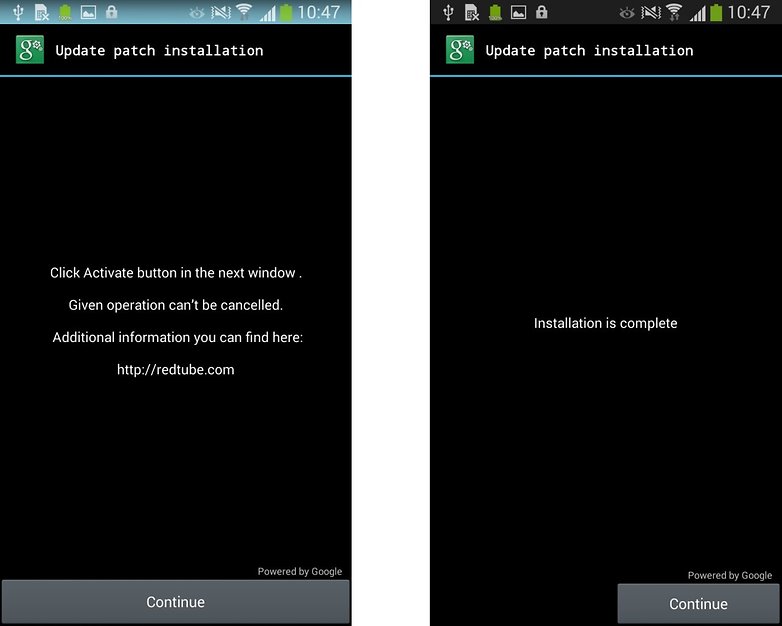

Normalerweise, wenn sich Malware-Apps Administrator-Privilegien holen, stimmt der Nutzer einer Anfrage zu. Das funktioniert aber nur bei denen, die nicht wissen, dass Admin-Zugriff gefährlich sein kann. Erfahrene Benutzer machen hier den Rückzieher und brechen die Installation der Schad-App ab. Lockerpin.A trickst auch die erfahrenen Nutzer aus, indem es den Bildschirm mit der Anfrage nach Adminrechten überlagert und nur den „Akzeptieren“-Bereich durchsichtig hält, sodass man wie durch eine Schablone hindurch die gefährlichen Privilegien verteilt.

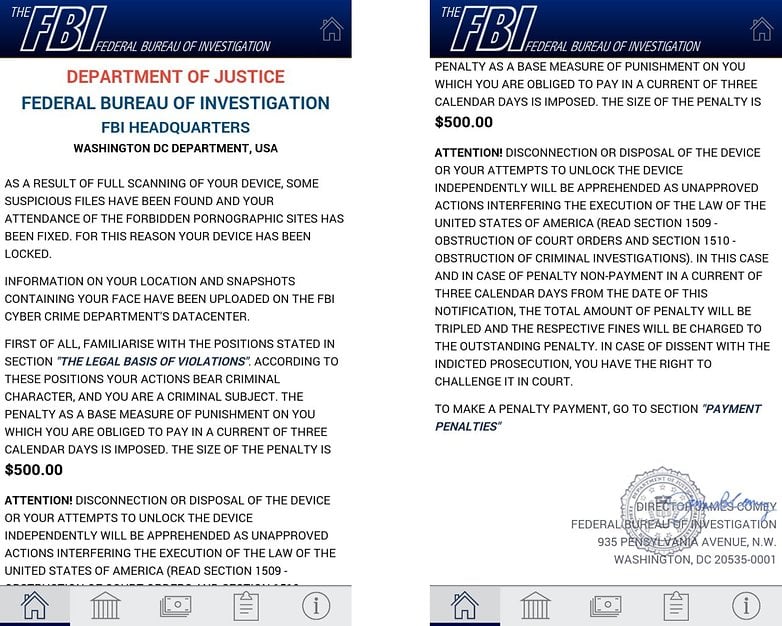

Inhalt dieser Admin-Privilegien ist, dass Lockerpin.A Ransomware-typisch Euren Bildschirm sperrt und, ganz neu, Eure Sperr-PIN ändert. Wenige Sekunden später habt Ihr die Vollbild-Mitteilung, dass das FBI auf Eurem Smartphone Pornos gefunden hat und Ihr 500 Dollar Strafe zahlen sollt. Das ist nicht nur lästig, sondern macht Euer Smartphone unbrauchbar.

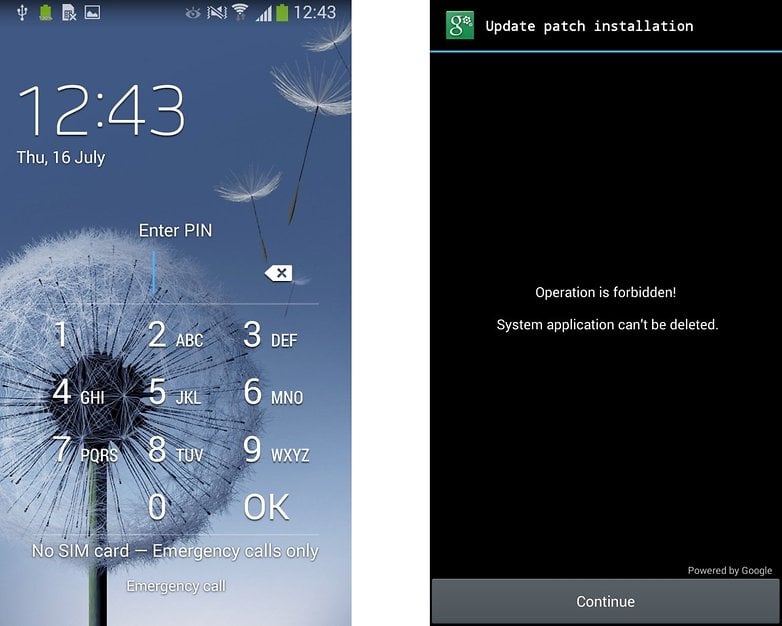

Jetzt könntet Ihr, wie oben schon erwähnt, das Smartphone im abgesicherten Modus neustarten, die PIN zurücksetzen und die Malware deinstallieren, wäre Lockerpin.A nicht so dreist, sich als System-App zu installieren und den Admin-Status immer wieder zurückzuholen. Auf diese Art bleibt Euch keine Wahl, als Feuer mit Feuer zu bekämpfen.

Das heißt, Ihr müsstet das Gerät selbst rooten und die gezinkte App mit dem System App Remover löschen. Vorher aber müsst Ihr noch die PIN umgehen, was wir im unten verlinkten Artikel erläutern. Oder Ihr fragt den Support Eures Smartphone-Herstellers, wie man die Werkseinstellungen in der so genannten Recovery wiederherstellt. Macht Euch dabei auf einen totalen Datenverlust gefasst; und haltet einen Nachweis bereit, dass Ihr das Smartphone selbst gekauft habt.

Eset beteuert, dass seine Anti-Malware-App Euch gegen die Installation von Lockerpin-gezinkten Apps bewahren könne. Ob damit die Installation wirklich blockiert wird, wäre Antimalware-untypisch. Jedoch könnte der Lockerpin.A schon vor seiner Installation entlarvt werden. So wisst Ihr bei Drittanbieter-APKs schon vorher, ob Ihr Lockerpin oder andere bekannte Malware aufspielt.

Bei Sony Geräten flasht man einfach mit dem SUS die aktuelle Version oder setzt das Gerät zurück. Alternativ kann man auch ne FTF Datei per Flashtool flashen und dabei nur die Datenpartition löschen.

Hmm mein Phone ist gerootet und Cwm Recovery ist drauf, sollte mir das passieren fahre ich einfach unter cwm ein backup wiederherstellung und das war es dann.

Was ist mit dem Google App Scanner, müsste Google das nicht schnell hinzu fügen sodass vir der Installation Alarm geschlagen wird?

Was ist denn bei Android der Unterschied zwischen Admin Rechten und Root?

Warum benötigt eine App wie z. B. Titanium Backup ein gerootetes Smartphone um alle Funktionen zu nutzen, während so ein Trojaner einfach nur Admin Rechte anfordert und ohne root nicht mehr zu entfernen ist?

Ich glaube es ist wie bei Windows. Mit Adminrechten kannst du einfach mehr als ein normaler Nutzer. Mit Root kannst du aber (fast) alles.

@Werner gute Frage

Ich habe glücklicherweise Xprivacy drauf, dieses ust so ein gestellt das jede berechtigung nich einmal wenn sie ein gefordert wird bestätigt werden muss, dabei würde es auf fallen wenn die App ohne sie aus zu führen nach der installation privilegien ein fordert. Durch das verneinen der Rechte hat auch so ein Trojaner dann keine Möglichkeiten.

es gibt apps die sind nicht im play store weil für ihr land nicht verfügbar. da lade ich die app über die offizielle seite oder vom us play store am pc runter und dann per apk am Smartphone mit der option unbekannt Quelle installieren. bis jetzt ist noch nix passiert.

Seit wann muss man für Pornos (Ausgenommen von Kinderpornos) eine Geldstrafe zahlen?

Was lernen wir daraus?

Keine Apps aus unbekannten Quellen installieren. Deshalb ist es auch standardmäßig deaktiviert.

(was nicht heißen soll, dass solche Apps sich auch mal in den PlayStore schmuggeln können)

Weitere Informationen zum Google Update auf redtube.

Alles klar. Bei wem da schon nicht alles klar ist, der sollte eventuell mehr mitdenken.

Wieso kann das sich denn als System-App installieren?

Was da steht, ist völlig variabel. Es geht um die Technologie dahinter.

Was passiert denn bei denen, die ihr Smartphone anstatt mit dem Pin über den Fingerabdruck entsperren?

Die Malware hat Root-Zugriff. Sie Überschreibt einfach den bisherigen Schutz. Jeden.

Habe ich das richtig verstanden dass ich mein Smartphone rooten muss (evtl. Garantieverlust) um die malware entfernen zu können?

Wow, wird ja immer besser...

Man kann im Falle eines Garantiefalls Root auch wieder entfernen und bei Samsunggeräten den Zähler löschen. Natürlich ist das recht aufwendig und für eine Anfänger sehr schwierig aber prinzipiell machbar.

Nein bei neueren Samsungs kann man den zähler nicht löschen! Man kann aber so schlau sein und so rooten das dieser nicht ausgelöst wird.

Ansonsten kann man je nach deffekt immer noch auf Kulanz hoffen. Wenns um einen deffekt geht der nichts mit der Software zu tun hat und das Phone nicht gebrickt ist, bekommt man meistens trotzdem Garantie.

Du kannst alternativ Systemapps auch einfach nicht aus dubiosen Quellen laden. Dann erübrigt sich das Problem von alleine und muss nicht Google die Schuld geben.

Auch wenn der Spruch abgedroschen ist ... Wer sich, um "adult videos" sehen zu können, Apps aus Drittanbieterquellen installiert, der darf gern Lehrgeld zahlen.

... genau so ist es... Einfach mal die grauen Zellen anstrengen..

Die Idee mit den grauen Zellen anstrengen ist gar nicht mal so schlecht...schon mal überlegt dass sich das Ding auch in Apps im Playstore befinden kann, oder dass seriöse Webseiten infiltriert wurden? ^^

Ich würde auch keine APK von "seriösen" Seiten installieren, wenn die ihre Software nicht über den Playstore anbieten und für gewöhnlich werden entsprechende Apps im Playstore relativ zügig entfernt, wenn sie es denn überhaupt bis dahin schaffen.

Aber darüber steht im Originalbeitrag von ESET kein Wort.

Ich habe auch nicht behauptet, dass man nicht dagegen vorgehen soll. Wenn sich jemand das Ding tatsächlich einfängt, wenn er die App der Sueddeutschen über den Store installieren will, dann wäre das eine verdammte Schlamperei und Google gehörte dafür virtuell gesteinigt.

Aber für alle die, die auf obskuren Seiten angebliche Adult Player installieren, für die galt mein Kommentar.