Apple Passkey: Warum im Internet alle davon profitieren werden

Dass Passwörter der Vergangenheit angehören, ist längst überfällig – denn sie sind meist unkreativ, umständlich und vor allem unsicher. Apple kündigte zur WWDC 2022 an, sie ab iOS 16 durch "Passkeys" ersetzen, die sich an Euren Account und Eure Geräte binden. Ob das wirklich so sicher ist und was passiert, wenn man mal kein Apple-Gerät zur Hand hat, lest Ihr in unserem Ratgeber.

Wie viel Zeit steckt Ihr in Eure Passwörter? Legt Ihr jährlich neue Sicherheitsschlüssel an und achtet darauf auf die Sicherheit der Zeichen- und Zahlenfolgen? Wahrscheinlich nicht, denn Sicherheitsunternehmen finden in Analysen jedes Jahr wieder viel zu unsichere Passwörter in ihren Datenbanken. Die meisten Passwörter sind zu einfach, werden nie geändert und könnten binnen weniger Minuten geknackt werden.

Löblich also, dass Apple mit den Passkeys ein neues Authentifizierungsverfahren angekündigt hat, das Passwörter ersetzen soll. Im Netz wird das neue Verfahren stark mit dem Apple-Ökosystem verknüpft, was überaus schade ist. Denn Apple präsentierte mit Passkeys lediglich seine eigene Art, mit den neuen WebAuthn-Credentials umzugehen.

Warum "Passkeys" nicht nur Apple-User etwas angehen

Richtig gelesen – die "Passkeys" sind keine Apple-exklusive Erfindung, auch wenn es auf der WWDC 2022 doch ziemlich danach klang. Sie sind Apples internes Branding für eine neue Art von Log-In-Credential, welches von der FIDO Alliance entwickelt wurde. Apple ist zwar kein Teil der Allianz, hat eigenen Angaben zufolge aber unter anderem mit Google und Android zusammengearbeitet und orientiert sich bei den Passkeys an den Standards der FIDO. Somit werden früher oder später nahezu alle Internet-Nutzer*innen von Passkeys profitieren.

Die grundlegende Idee ist dabei, Logins nicht mehr durch Passwörter, sondern durch Sicherheitsschlüssel zu realisieren. Aus User*innensicht werden Logins dann über biometrische Verfahren abgesichert, die einen Abgleich der Sicherheitsschlüssel mit dem Server ermöglichen. Nutzt Ihr aktuell schon Face-ID und Touch-ID für die Freischaltung Eures iCloud-Schlüsselbundes, wird sich in der Handhabung also nicht so viel ändern.

Auch wenn heutige Anmeldungen unter iOS schon etwa so bequem sind, wie die spätere Verwendung von Passkeys, gibt es einen großen Nachteil. Aktuell erlaubt Ihr dem iCloud-Schlüsselbund lediglich, Euer Passwort in die Login-Maske zu kopieren. Von dort aus wird es dann an den Serverbetreiber übermittelt. Die Gefahr, dass Eure Passwörter über Man-in-the-Middle-Angriffe (folgend "MITM") oder anderweitig ausspioniert werden, besteht also dennoch.

Auch Phishing, also das Ergaunern von Passwörtern durch Vorgaukeln eines superwichtigen Service-Notfalls oder anderen Social-Engineering-Taktiken, ist bei diesem Verfahren noch möglich. Aktuell könnt Ihr Passwörter nämlich recht einfach aus dem Schlüsselbund kopieren und in irgendwelche Mails einfügen, wenn Ihr auf eine Betrugsmasche reingefallen seid.

Darum sind Passkeys und Apples Umgang damit so sicher

Die Verwendung von Passkeys schützt in gewisser Weise also sogar vor dem sprichwörtlichen Fehler, der vor dem Display sitzen. Ganz grundlegend basieren sie auf zwei Sicherheitsschlüsseln – einem öffentlichen und einem privaten. Der öffentliche Schlüssel befindet sich nach der Einrichtung auf dem Server, während der private Schlüssel immer auf dem Gerät bleibt, das für den Login verwendet wird. Der Clou liegt in der Mathematik, auf der das Verfahren basiert.

Denn wie Popular Science schreibt, wurde diese so entworfen, dass der private Schlüssel bei Login-Versuchen nicht an den Server übermittelt werden muss. Dadurch bleibt Euer Passkey auch bei MITM-Angriffen oder bei erfolgreichen Hacks auf die Server von Unternehmen sicher. Die Passkeys basieren auf dem WebAuthentification-Standard (WebAuthn), der schon seit einiger Zeit für passwortloses Anmelden im Netz verwendet wird.

Wenn das also alles schon verfügbar ist, stellt sich die Frage, warum alle so tun, als hätte Apple das Passwort neu erfunden.

Warum tun denn alle so, als hätte Apple das Passwort neu erfunden?

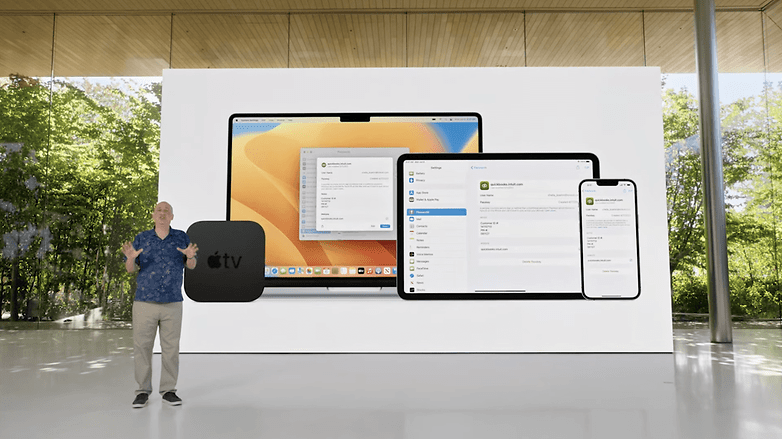

Hey, gute Frage! Was man Apple wirklich hoch anrechnen kann: Sie sind die ersten, die Passkeys geräteübergreifend einsetzen. Gleichzeitig bieten sie für ihre Passkeys eine Programmierschnittstelle, eine API, an. Um die Anmeldung über Passkeys zu ermöglichen, müssen Webseiten und Dienste die Voraussetzungen natürlich erst schaffen. Da Apple seine neuen Betriebssysteme iOS 16, watchOS 9, iPadOS 16 und macOS 13 schon ein halbes Jahr vor Einführung als Entwickler-Betas anbietet, könnte die Verfügbarkeit zum Start schon vielerorts gegeben sein. Ohnehin hat Apple seine eigenen WebAuthn-Credentials bereits zur WWDC 2021 vorgestellt.

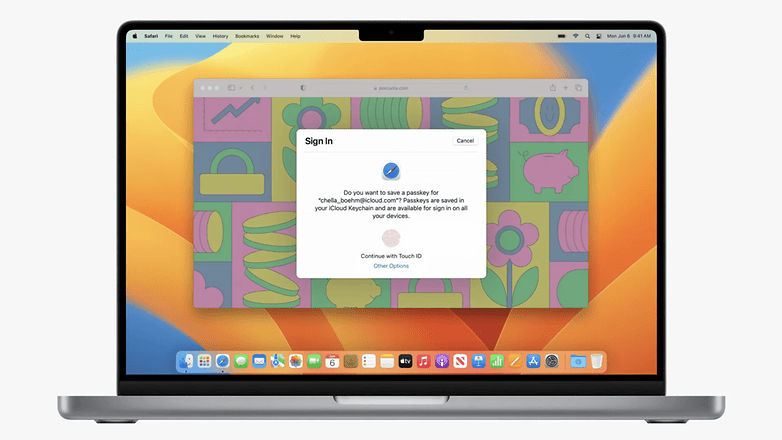

Passkeys sind darüber hinaus fest mit dem iCloud-Schlüsselbund verknüpft. Auf diesen wiederum habt Ihr von jedem Apple-Device aus Zugriff, auf dem Ihr mit Eurer Apple-ID registriert seid. Da Apple für seinen Schlüsselbund eine Ende-zu-Ende-Verschlüsselung nutzt und die Sicherheitsschlüssel laut Supportseite selbst nicht weiß, gibt es also einen sicheren Aufbewahrungsort für die Passkeys.

Das System ist darüber hinaus mit einer Zwei-Faktor-Authentifizierung geschützt. Möchtet Ihr also einen neuen Passkey registrieren, müsst Ihr diesen Vorgang noch einmal auf einem Apple-Gerät oder über den Web-Browser bestätigen, indem Ihr einen sechsstelligen Code eingebt.

Apple hat das passwortlose Anmelden also keineswegs (neu) erfunden, sondern schlichtweg clever und sicher implementiert. Darüber hinaus sind Apple-Geräte dermaßen stark verbreitet, dass das Vorpreschen der "Cupertino'aner" ein guter Anreiz für Dienste und Webseiten sein wird, endlich auf WebAuthn aufzurüsten.

Machen Passkeys einen Wechsel zu Android und Windows unmöglich?

Apples Weg in Richtung Passkey beunruhigte mich während des Live-Streams aber dennoch ein wenig. So hatte es stark den Anschein, als würde Apple seinen "Walled Garden" noch einmal gehörig mit Methylan zukleistern. Macht die Einführung von Passkeys es nicht fast unmöglich, auch Apple-fremde Geräte zu nutzen oder dem Apple-Kosmos anderweitig zu entkommen?

Zwar ist noch nicht ganz ersichtlich, wie geschlossen Apples Passkeys-Integration sein wird, allerdings gibt es drei Argumente gegen meine Befürchtung.

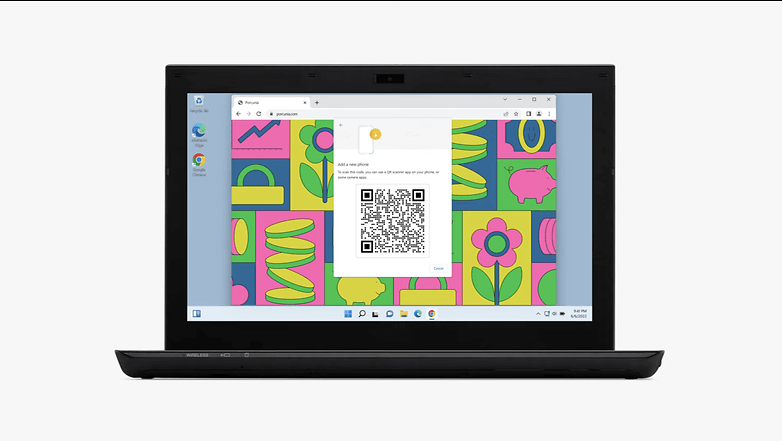

1.: Apple zeigte während der Entwicklerkonferenz schon kurz, wie Logins auf Apple-fremden Geräten möglich sein werden. Auf dem Displays eines Windows-Notebooks ist dabei ein QR-Code zu sehen, den man zum Einloggen mit einem Apple-Geräte scannen muss. So wird es möglich sein, sich auch unter Windows und Android einzuloggen – allerdings müsst Ihr Euer iPhone oder iPad dafür dabeihaben.

2: : Schon jetzt könnt Ihr auf den iCloud-Schlüsselbund auch unter Windows zugreifen. Dafür müsst Ihr lediglich die iCloud-App installieren und seht dann ein entsprechendes Programm auf Eurem PC. Die Entsperrung funktioniert über den Windows-eigenen Authentifizierungsdienst Windows Hello und somit auch über biometrische Login-Verfahren. Dass Apple dieses System für seine Passkeys sicher genug ist, wage ich aber zu bezweifeln. Denn als Fallback vertraut Windows auf eine PIN, die im schlimmsten Fall aus nur vier Ziffern besteht.

3:: Standard WebAuthn ist wie bereits erwähnt nicht Apple-eigen und wird in Zukunft ganz sicher nativ mit Android, Windows und weiteren Betriebssysteme nutzbar sein. Somit könnt Ihr für Logins also neue Sicherheitsschlüssel vergeben, um auf Webseiten Zugriff zu bekommen. Auch wenn diese von Apples synchronisierten Schlüsseln abweichen, macht das für die Handhabung nach der Einrichtung keinen Unterschied – Ihr loggt Euch ohnehin nur mit dem Fingerabdrucksensor oder einer Gesichtserkennung ein.

Fazit: Passkeys sind revolutionär, nur nicht nicht von Apple

Fassen wir die Entwicklungen noch einmal zusammen. Unabhängig von Apple wird WebAuthn Logins im Netz sicherer machen. Nach viel zu langer Zeit sind unsere Daten nicht mehr davon abhängig, wie viel Zeit oder Gehirnschmalz wir in die Pflege unserer Passwörter stecken. Darüber hinaus bringt der Standard einen zuverlässigen Schutz gegen Phishing, Hacking und sogar gegen die Unternehmen, bei denen wir uns einloggen wollen.

Apple macht dabei einen großen Schritt und führt den Dienst als erstes Unternehmen geräteübergreifend ein. Gleichzeitig nutzt das Unternehmen die Vorteile seines geschlossenen Ökosystems, um Logins per Passkeys sicher und komfortabel zu gestalten.

Dass Apple die Einführung der Passkeys während seiner Entwicklerkonferenz zu einem wichtigen Thema macht und dabei auf einen eigenen Namen verzichtet, ist zudem ein genialer Schachzug. In gewisser Weise erntet Apple dabei die Lorbeeren, welche die FIDO Alliance in Zusammenarbeit gesät und großgezogen hat.

Denn wenn Android oder Windows demnächst die Unterstützung von Passkeys ankündigen, wird die Öffentlichkeit das ganz sicher mit Apple in Verbindung bringen.

Touché, Apple. Touché!

Quellen:

- Apples Vorstellung der Passkeys zur WWDC 2022

- Apfelpatient

- WebAuthn auf Wikipedia

- Wired

- FidoAlliance

- Apple Support (1)

- Apple Support (2)

- Popular Science

cool

GENDERGAGA PIT

Für mein Verständnis funktioniert der Microsoft Authenticator, welcher ebenso plattformübergreifend arbeitet, doch nach ähnlichem Prinzip oder nicht?

Der MS-Authenticator funktioniert m.W. wie der Google-Authenticator, nur mit eigener Berechnungsmethode (MS-2FA ist nicht kompatibel zu Google-Authenticator, aber selber Technik).

Sowas gibt es schon länger, völlig unabhängig von Apple. Hersteller-eigene Manager sind immer problematisch, das wird auch bei Apple nicht anders sein.

-

Admin

-

Staff

16.06.2022 Link zum KommentarDas ist ja die Quintessenz aus meinem Artikel – sehr interessantes System, aber halt nicht von Apple erfunden.

Apple selbst gibt an, Passwörter und später auch Passkey-Sicherheitsschlüssel im iCloud-Schlüsselbund verschlüsselt zu synchronisieren. Somit sollte der Manager kein Problem darstellen.

Und falls doch etwas schiefgeht, schützt einen noch eine 2-Faktor-Authentifizierung, die beim Anmelden über neue Geräte greift.

Auch wenn Apple alles andere als Bescheiden bei seinen Vorstellungen ist, sieht Passkeys nach einer wirklich durchdachten Implementierung von WebAuthn aus.

Bin mit Samsung pass über Knox seid sieben Jahren sehr zufrieden.

Viele lange verschiedene passwörter. Dort wo es kritisch ist findet ja eh schon eine biometrische zweifach Authentifizierung statt.

Grundsätzlich nicht schlecht, aber meine Passwörter tun es auch so und Samsung pass erledigt es auch sehr einfach.

Was ich nicht verstehe:

Muss z.b eine Website diese Funktion implementieren?

Verstehe die Funktion nicht, das ein passwort auf dem Endgerät bleibt, da müssten doch alle Webanbieter erstmal mit spielen oder nicht?

Kann mir so gesehen nicht vorstellen das es sofort bei allen anbietern überhaupt brauchbar ist?

-

Admin

-

Staff

16.06.2022 Link zum KommentarGenau, die Webseiten müssen die Authentifizierung über WebAuthn auf ihren Webseiten implementieren.

Gerade da sehe ich mit Apples API aber eine womöglich sehr bequeme Möglichkeit, dies zu tun. Und da Apple sehr viele Geräte betreibt und viel Macht in der Onlinewelt hat, könnten die Passkeys für eine bessere Verbreitung sorgen.

Ich bin echt gespannt, wie die Abdeckung im Herbst sein wird.

Ich bleibe lieber bei Kennwort und 2FA.

Hm, ja. ... seufz. Wenn so was auf Androidgeräten Pflicht wird, muss ich erstmal irgendwo nen Kursus für Senioren suchen. So richtig sch...ön wird es wohl dann wenn sich das Problem vor dem Bildschirm nicht lösen läßt, weil es gerade Ladehemmung im Hirn hat, wie ging das jetzt noch??? seh mich schon doof davor sitzen, weil mein Hirn nicht mehr so begreift wie es soll. ernsthaft jetzt.

-

Admin

-

Staff

16.06.2022 Link zum KommentarIch denke die Handhabung wird am Ende noch einfacher als die Nutzung von Passwörtern.

Man muss im Grunde genommen nur den Finger auf ein Lesegerät legen, wenn man ein Smartphone nutzt. Für Logins am PC wird wahrscheinlich auch Android eine Möglichkeit sein, einen QR-Code auf dem Bildschirm des PCs zu scannen und den Login so biometrisch anzustoßen.

Sofern ich alles richtig verstanden habe, wird WebAuthn einfacher sein, als sich Passwörter zu merken :)

Du kennst mein Hirn nicht. (hihi) Ich nutze lediglich ein Samsung Tab, mit Android 5. (bin gerade auf suche nach was neuem) und lediglich eine Prepaid Karte, mit mobilen Internet. Wenn Google meint ich soll mich autentifizieren, geht das gewurstel los, weil Google meine Nr. nicht wissen soll. usw bisher hab ichs noch irgendwie hinbekommen. ect.pp

Hab ich das recht verstanden? Ich kann mich mit Passkey auch in Appelfremden Umgebungen einloggen, brauche dazu aber ein Applegerät? Oh, ja, ganz mein Humor. - und bei Öffentlichem und Privaten Schlüssel verstehe ich nur immer PGP, wie alt ist jetzt die Mailverschlüsselung auch? h Ich bin wohl zu alt für diesen Sch ...... öne Neue Welt

-

Admin

-

Staff

16.06.2022 Link zum KommentarDass man sich per Passkey auch auf fremden Umgebungen einloggen kann, betrifft ja am Ende eh nur Apple-Nutzer – alle anderen nutzen WebAuthn über ihr System und die werden eventuell einen anderen Namen haben.

Dass Apple die Logins in fremden Umgebungen ermöglicht, ist dementsprechend nur ein Kompatibilitäts-Feature. Ist jemand mit iPhone beispielsweise bei seiner Familie und hat sein MacBook nicht dabei, kann er seine Accounts auf auf dem Familien-Chromebook nutzen.

Der Vater nutzt WebAuthn dann nicht über Passkeys, sondern über Googles eigenen Dienst.

Moch stört an der Diskussion mal wieder, dass die auf deren Servern die Passwörter gespeichert sind, nicht ausreichend in die Pflicht genommen werden.

-

Admin

-

Staff

15.06.2022 Link zum KommentarGenau die sollen ja durch die Passkeys eben eine kleinere Rolle in der Sicherheit spielen.

Die öffentlichen Schlüssel sind bei WebAuthn nicht sicherheitsrelevant, da sie ohne die privaten Schlüssel keine Zugänge erlauben können. Und die privaten Schlüssel werden bei dem Verfahren nicht an die Server übertragen.

Dadurch sind viele Angriffe kaum noch möglich, was die Sicherheit der Nutzerdaten auf den Servern derer, die du in der Pflicht siehst, erhöht.

Das Apple sich da großes Marketing macht und sich dabei auch gleichzeitig mit fremden Federn schmückt, ist ja nichts Neues. Das Hauptproblem ist, dass die Service / Webseiten- Provider das Verfahren implementieren müssen. Den WebAuthn Standard gibt es ja bereits mehrere Jahre, aber umgesetzt haben den 99,999% der Anbieter eben nicht. Das 2. Problem ist der Wechsel/ Umstieg auf ein anderes Gerät, beispielsweise bei geplantem Gerätewechsel oder bei Verlust/Defekt. Um das dem Nutzer einfacher zu machen, werden gewisse Informationen dann bei Apple / Google / Microsoft /anderer Account Provider gespeichert. Bei Google geht das ohne großes Marketing jetzt auch schon. Und eine Migration zwischen den Anbietern ist ebenfalls möglich.

Du hast Automatisch meine Frage beantwortet.

Somit halte ich da nicht viel von, als ob alle Anbieter es implementieren, es wird also ein Flickenteppich sein und bleiben.

Super lange Passwörter über Samsung Pass biometrisch in der Knox umgebung macht mich schon seid sieben Jahren zufrieden. Denke das ist weniger getuhe.

"Dass Passwörter der Vergangenheit angehören, ist längst überflüssig –..."

Daraus wird kein anständiger Satz mehr.🤪

Soll wohl "überfällig" heißen. 😉