Millionen Pixel- und Samsung-Handys bedroht: Neue Sicherheitslücke entdeckt

In anderen Sprachen lesen:

Die jüngste Entdeckung einer Sicherheitslücke im Linux-Kernel verunsichert aktuell viele Android-Nutzer. Denn potenziell sind unzählige Geräte betroffen und unsicher. Darunter sind auch neuere Android-Handys, wobei zwei große Flaggschiff-Modelle offenbar besonders stark betroffen sind.

- Eine neue Sicherheitslücke namens "Dirty Pipe" wurde im Linux-Kernel entdeckt

- Sicherheitslücke besteht offenbar bereits seit 2020

- Betrifft vor allem neuere Smartphones, die mit Android 12 veröffentlicht wurden

Der "neue" Exploit wurde von Max Kellerman entdeckt, der die Schwachstelle auch auf einem Pixel 6 demonstrieren konnte und Google kontaktierte. Der sogenannte "Dirty Pipe"-Exploit ermöglicht es Anwendungen, die Eure Dateien lesen können, bösartigen Code auszuführen und dem Angreifer möglicherweise die volle Kontrolle über Euer Gerät zu geben.

Welche Android-12-Geräte sind betroffen?

Der Exploit kann eine Gefahr für Geräte darstellen, die den Linux-Kernel von 5.8 und höher verwenden. Unter Android gehören zu diesen Geräten vor allem neuere Android 12-Modelle wie das Google Pixel 6 und die Samsung-Galaxy-S22-Serie. Bei allein über 1,02 Millionen Vorverkäufen dieser Serie können wir von einer enorm hohen Gesamtzahl der betroffenen Geräte ausgehen.

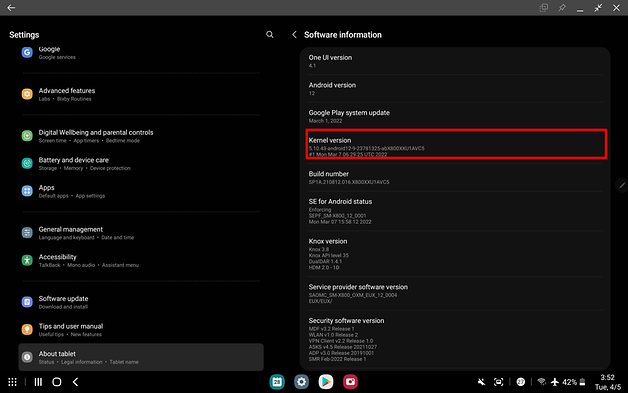

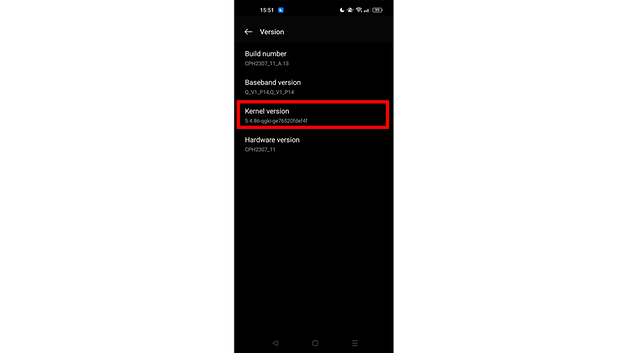

Die Kernel-Versionen sind nicht bei allen Android-12-Geräten gleich, auch wenn sie auf ähnlichen Patches laufen. Bevor Ihr Euch also Sorgen macht, raten wir Euch, die Kernel-Version zu überprüfen.

Mit einer schnellen Überprüfung konnten wir auch bestätigen, dass das Samsung Galaxy Tab S8 Plus möglicherweise ebenfalls betroffen ist. Auf der anderen Seite läuft auf dem Oppo Find X5, das ebenfalls mit Android 12 läuft, die Kernel-Version 5.4.86. Zumindest dort seid Ihr vor der Sicherheitslücke sicher

Wenn Ihr herausfinden möchtet, ob Euer Device anfällig ist, geht zu Einstellungen und sucht nach Kernel. Wenn Eure Versionsnummer höher als 5.8 ist, solltet Ihr mit den Apps, die Ihr herunterladet, etwas vorsichtiger sein. Zumindest bis Google einen Patch für den Fehler veröffentlicht.

Google arbeitet an Bugfix, bis dahin könnt Ihr Folgendes tun:

Laut der Seite von Max Kellerman ist Google seit dem 22. Februar über das Problem informiert und hat seinen Bugfix in den Android-Kernel implementiert. Laut 9to5Google erwähnen die neuesten Sicherheitspatches für Google- und Samsung-Smartphones die Sicherheitslücke nicht in ihren Patch Notes, so dass wir nicht sicher sein können, ob sie angemessen behoben wurde.

Glücklicherweise wurden bisher noch keine größeren Angriffe entdeckt, welche die Sicherheitslücke ausnutzen. Da die Sicherheitslücke jedoch bereits seit etwa einem Monat öffentlich bekannt ist, kann davon ausgegangen werden, dass böswillige Parteien bereits an Möglichkeiten arbeiten, die Sicherheitslücke auszunutzen.

Wir raten allen, die Geräte mit Kernel-Versionen über 5.8 besitzen, bei den Apps, die sie herunterladen, etwas aufmerksamer zu sein. Eine Möglichkeit, die Berechtigungen zu überprüfen, die eine App benötigt, bevor sie heruntergeladen wird, ist die Sicherheitsplattform exodus, die einen Test der Berechtigungen und des Datenerfassungscodes von Apps durchführt.

Zu guter Letzt raten wir allen Nutzer:innen, ihre Geräte auf dem neuesten Stand zu halten. Um nach Updates zu suchen, navigiert zu Einstellungen > Über das Gerät.

Was sagt Ihr? Besitzt Ihr eines der betroffenen Geräte, und wenn ja, welches?

Via: 9to5Google Quelle: Max Kellerman

So so

Sicherheitslücke entdeckt

Ich würde es mal anders formulieren:

Man hat eine neue Sicherheitslücke eingebaut und die alte wird deshalb nicht mehr benötigt - um die Leute auszuspionieren.

Galaxy S20+ läuft bei mir unter Android 12 noch mit einem 4er Kernel, Fold3 hat 5.4.86.

Bin daher zum Glück nicht betroffen, aber Samsung bessert sicher auch bei den betroffenen Geräten schnell aus.

Haben Sie das Betriebssysem dekompiliert und den Programm-Code offen vorliegen und gescheckt?

Oder ist es einfach nur Ihr Glaube, dass Sie nicht betroffen sind?

Es wurde kommuniziert welche Kernelversionen betroffen sind - und die kann man nachschauen. Da muss man nichts dekompilieren...

Ist bei meinem s22 Ultra schon behoben, da mache ich mir bei Samsung wenig Kopf, auf die Monatlichen Sicherheitspatches kann man sich ganz gut verlassen, oft Patcht Samsung selber schneller als Google.

Samsung war auch der erste Android Handyhersteller der unabhangig vom Play Store, systemapps wie die Tastatur Patchen konnte.

Dennoch gut und richtig das auch unwahrscheinliche Lücken schnell geschlossen werden, so gefährlich wie heute war es noch nie angegriffen zu werden.

Mir stellt sich mal wieder die Frage, wie hoch die Gefahr tatsächlich ist. Es wurden schon soviele Sicherheitslücken gefunden die in der Praxis nicht ausgenutzt wurden und nicht ausgenutzt werden können.

Es fehlt die wichtige Information, dass man bei Kernel 5.10.102 bereits wieder durch Patch geschützt ist und nicht betroffen ist.

Uhr die Lücke wird seit knapp einem Monat berichtet, etwa:

https://www.google.com/amp/s/stadt-bremerhaven.de/dirty-pipe-sicherheitsluecke-betrifft-auch-aktuelle-android-geraete/amp/

Danke für den Hinweis.

Moin,

also ich habe ja auch die Google Pixel 6 Handys seit kurzen,aber was ich in 4 Wochen an Updats geladen habe geht auf"keine Kuhaut" ;-)

Nein mal im Ernst ,finde es toll wenn man auf Sicherheitsrelevante Dinge hingeweisen wird und es gleich vernünftige Updates gibt,aber was da alles von GOOGLE kommt ..ich weiß nicht ob man das alles so braucht ,es waren mit unter schon mal eben 490MB ?

Der Fingerabdrucksensor funktioniert aber dabei immer noch nicht richtig ,geschätzt nur 50% ???

Jetzt bekam ich sogar für mein "altes" Samsung Note 10+ ein Update für den Fingerabdrucksensor aber der funktionierte bei mir eigentlich immer tadellos seit Beginn ...geschätzt 95% also TOP!

Beste Grüß

Gerry