Gert M.

Ich habe geschrieben, das ich den Urheber von "SU" nicht kenne und daher auch nicht sein Programm hier irgendwo hochladen werde.

Darum ging es gar nicht, das brauchst Du auch nicht, da die Sachen bereits im Netz existieren.

Gert M.

Ich habe aber nirgens geschrieben, das ich nicht weiß wie "su" funktioniert.

Ich habe auch nirgends sowas unterstellt.Nur, das Du den Ursprung weder von su noch von SuperUser.apk kennst.Ich meine konkret die genannten Version und nicht irgendein su, das es auf jeder Linux Box gibt.

Gert M.

Man kann das ganz einfach , da android.app, mit den entsprechenden tools überprüfen.

Und das tust Du mit jeder App aus dem Web oder aus zwielichtigen Upload-Archiven...? Wenig glaubhaft.Die Einzige Voraussetzung für eine App um installiert werden zu können, ist, das sie mit einem privaten Key gesigned ist.Niemand prüft diesen Key..wie auch.Google schreibt ausdrücklich, das eine CA so wie bei Webservern etc. nicht gefordert wird..

Gert M.

Bei dem von Dir geposteten Links zu den 1-klicker ist es da etwas anders. Das ist ein tool für windows, und wenn da ein Trojaner für android versteckt ist wird der Virenscanner von Windows nicht ansprechen.

Aha...und weil Du das festlegt, wird der Scanner nicht ansprechen ? Erklär mir mal die Logik dahinter..Windows Programme sind immer Schadcode und der Scanner findet da nie was und in Android Apps kann man keine Hintertüren einbauen...? Komische Logik...zumal ich mich auch frage, wie Du eine App prüfen willst, die Du nur über den market downloaden und installieren kannst...

Ich jedenfalls klicke auf meinen Windows Maschinen und im Web alles an und habe mir bisher nur seltenst etwas eingefangen.Die Grenzen sind auch fließend, ab wann schadet eine Software..? Wenn sie "unerlaubt" nach Hause telefoniert, Werbung einblendet oder irgendwas tut, von dem ich nichts weiß..?

Dann müßte ich ja ständig auf allen Systemen alle Applikationen mit dem Debugger auseinandernehmen und mir alles anschauen.Völliger Blödsinn, und das tust Du sicher auch nicht.Ich höre bei Dir eigentlich nur raus: auf Windows ist alles verdächtig und bei Linux ist alles toll.

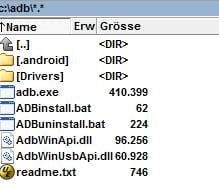

Was das SuperOneClick betrifft...ich kann nicht die Hand ins Feuer legen, aber letzlich tut es fast genau das Gleiche wie in der von Dir zitierten Hand-Root-Anleitung: einfach remount und SuperUser.apk und su per adb übertragen.Es tut noch etwas zusätzlich, es überträgt psneuter, was fürs Touchlet überflüssig ist.

Insofern ist Dein Hinweis weiter oben bezüglich rageagainsthecage auch sinnlos...Du benötigst den für den manuellen Root ja auch nicht, also braucht man weder ratc noch psneuter exploit fürs Touchlet.

Wenn man so eine Aversion gegen eine Exe hat, kann man sich auch ein Script basteln, das die Commands per adb reinbläst.

Grüße,

DocTaste

— geändert am 08.04.2011, 20:46:16