Sicherheitsforscher: "VPNs unter iOS unsicher" – und Apple tut nix dagegen

In anderen Sprachen lesen:

Laut dem Sicherheitsforscher Michael Horowitz sind VPNs unter iOS nicht sicher. Obwohl eine sichere Verbindung initial aufgebaut werde, würden mit der Zeit unverschlüsselte Datenpakete an WLAN-Netzwerke und das Mobilfunknetz übermittelt. Noch viel schlimmer: Apple soll von den Problemen wissen, ein entsprechendes Update aber nicht veröffentlicht haben.

- Sicherheitsforscher analysiert Apples VPN-Feature seit Mai 2022.

- Zunächst würde dabei unter iOS eine sichere Verbindung aufgebaut, mit der Zeit gäbe es allerdings Probleme.

- Apple hat bereits vor einiger Zeit auf das Problem reagiert, bis dato aber kein Update veröffentlicht.

In einem aktuellen Beitrag auf seinem Blog berichtet Horowitz von Ergebnissen eines VPN-Tests, den er mit Apples Integration im Betriebssystem iOS seit Mai 2022 durchgeführt hat. Darin zeigt er Sicherheitslücken unter der Verwendung verschiedener VPN-Anbiete und Programme auf. Die neueste Version von iOS, die er dabei verwendete, war das aktuelle iOS 15.6. Allerdings ist das Datenleck bereits seit März 2020 bekannt, als ProtonVPN die Probleme erstmals öffentlich machte.

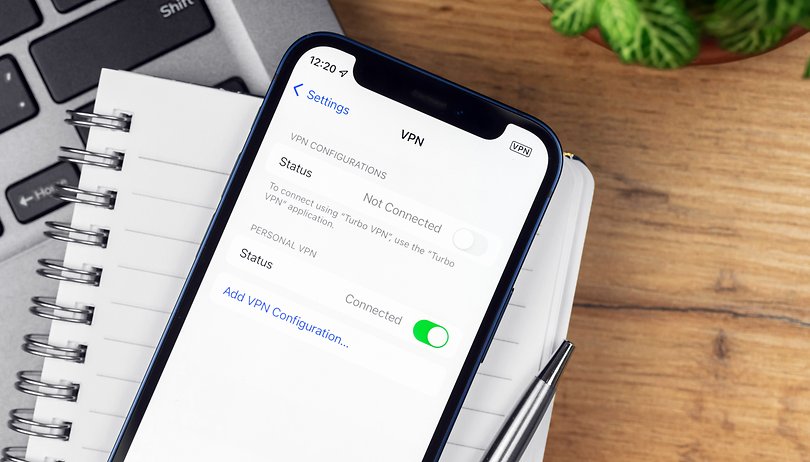

Doch was ist das Problem? Wenn sich ein Nutzer mit einem VPN verbindet, baue das Betriebssystem zunächst eine sichere Verbindung auf. Wie Ihr in unserem Leitfaden zu VPNs nachlesen könnt, sind die gesicherten Verbindungen normalerweise eine gute Möglichkeit, um anonym im Internet zu surfen. Um Eure IP-Adresse zu verbergen, wird Eure gesamte Internetverbindung vom Smartphone aus verschlüsselt über Server an verschiedenen Standorten übermittelt. Die Gegenseite – und auch Euer Internetanbieter – kann so nicht nachvollziehen, welche Seiten Ihr wann besucht habt.

Wie mein Kollege Rubens Eishima in unserem VPN-Vergleich schreibt, wird diese Art von Dienst genutzt, um beispielsweise Zensursysteme totalitärer oder nicht totalitärer Regierungen zu umgehen. Auch sogenanntes Geo-Blocking könnt Ihr so umgehen, oder fremde Kataloge in Streaming-Diensten besuchen.

Was genau macht iOS also beim Aufbau von VPN-Verbindungen falsch? Horowitz erklärt, dass die Verbindungen zunächst einwandfrei etabliert würden. Bedeutet, Euer iPhone oder iPad bekommt eine neue öffentliche IP-Adresse und neue DNS-Server und die Daten werden an den VPN-Server übermittelt. Im Laufe der Zeit habe die genaue Untersuchung der Daten aber ergeben, dass die Tunnelverbindung undicht ist. Es werden also Datenpakete an der VPN-Verbindung vorbei an den Zielserver übertragen.

Als Reaktion auf ProtonVPN gab Apple an, dass man in ein zukünftiges iOS-Update eine Kill Switch-Funktion integrieren würde. Über diese ließen sich alle Verbindungen blockieren, wenn eine VPN-Verbindung abbricht. Aus den Ergebnissen Horowitz' geht jedoch hervor, dass dies entweder noch nicht geschehen ist oder noch nicht funktioniert.

Zu guter Letzt schlägt ProtonVPN vor, nach der Aktivierung des VPNs den Flugzeugmodus ein- und auszuschalten, um den gesamten Netzwerkverkehr über den VPN-Tunnel zu leiten. Das Sicherheitsunternehmen gibt jedoch zu, dass dieses Verfahren nicht nachweislich zu sicheren Verbindungen führt.

Horowitz sieht darin ebenfalls keine Lösung, da der Flugzeugmodus an sich nicht zuverlässig sei. Zum Zeitpunkt der Veröffentlichung dieses Artikels hat Apple noch nicht auf die neuen Vorwürfe reagiert.

Ich persönlich benutze kein VPN auf meinem iPhone. Die Aussagen von Horowitz sind jedoch ein großer Weckruf für Aktivisten, die ihre Privatsphäre und Anonymität solchen Diensten in Kombination mit Apples iOS anvertrauen. Außerdem könnten Menschen, die VPNs unter iOS dafür nutzen, um Streaming-Dienste in anderen Regionen zu erkunden, ihre Konten als Folge möglicher Datenlecks sperren lassen.

Benutzt Ihr VPN-Verbindungen auf Eurem iPhone oder iPad? Falls ja, beunruhigen Euch die Ergebnisse des Sicherheitsforschers?

Via: 9to5mac Quelle: Michael Horowitz

Typisch Apple.

"VPNs unter iOS unsicher"

Das überrascht mich jetzt aber !

Darf ich was verraten:

Die VPNs sind alle unsicher.

Man muss nämlich dem VPN-Netzwerk die Adressen der Verbindung mitteilen. Das kann jeder Geheimdienst jederzeit mitschneiden.

Ach so - Verschlüsselung.

Kein Problem. Die Nachricht selbst wird abgegriffen, bevor es verschlüsselt wird.

Oder es werden Verschlüsselungen verwendet, die man sehr leicht knacken kann.

Und wenn der VPN-Anbieter die Zusammenarbeit mit den "Diensten" verweigert, dann wird er eben übernommen.

Das geht natürlich nicht so einfach, sonst gäbe es auch keine chinesischen Dissidenten und den ganzen Aufwand rund um Pegasus könnte man sich auch sparen.