Diese massive Sicherheitslücke betrifft 600 Millionen Galaxy-Nutzer

Wer ein Samsung Smartphone ab dem Galaxy S3 besitzt, sollte öffentliche, ungesicherte WLANs unbedingt meiden, denn es besteht die Gefahr, dass Ihr gehackt werdet. Hier alle Infos zu dieser großen Sicherheitslücke.

Samsungs Galaxy-Reihe hat einen schwerwiegende Sicherheitslücke, denn in der vorinstallierten Bildschirmtastatur zahlreicher Samsung-Smartphones gibt es eine Sicherheitslücke, die es einen Angreifer ermöglicht die Kontrolle über Euer Smartphone zu übernehmen und dabei Daten abzugreifen. Das hat die Security-Firma NowSecure herausgefunden.

Die Sicherheitslücke steckt in der von Samsung angepassten Version von SwiftKey und diese ist bekanntlich fester Bestandteil der Firmware von zahlreichen Samsung Smartphones. Das fatale an dieser angepassten Version ist, dass das Keyboard fester Bestandteil der Firmware ist und diese sich im Hintergrund Updates für die aktiven Sprachpakete zieht. Da dieser Download unverschlüsselt über HTTP erfolgt, ist es möglich, dass ein Angreifer sich in die Übertragung einklinkt, diese abfängt und stattdessen ein manipuliertes Archiv an das Smartphone schickt. In gesicherten und privaten WLAN-Netzwerken stellt das zwar keine Gefahr da, dafür aber in öffentlichen WLAN-Netzwerken, die es zum Beispiel in Cafes, in der Bahn oder Flughäfen gibt.

Wie das funktioniert, zeigt NowSecure in einem YouTube-Clip mit einer Remote Shell, die nach der automatischen Installation vollen Gerätezugriff übers Netz ermöglicht.

Welche Galaxy Smartphones sind betroffen?

NowSecure recherchiert aktuell noch, welche der Galaxy-Smartphones von dieser Sicherheitslücke betroffen sind, aber es könnten im schlimmsten Falle bis zu 600 Millionen Smartphones betroffen sein. Aktuell ist der Firma bekannt, dass zumindest zahlreiche Providerversionen des Galaxy S4 Mini, S5 und S6 betroffen sind.

Was kann man machen?

Es gibt aktuell keine Möglichkeit die betroffene Lücke in der Bildschirmtastatur zu deaktivieren, auch nicht durch Verwendung einer alternativen Tastatur, da die angepasste SwiftKey-Version von Samsung trotzdem seine Update-Pakete zieht. Schützen könnt Ihr euch nur, indem ihr öffentliche WLANs erstmal komplett meidet.

Das sagt SwiftKey:

Auch die Entwickler von SwiftKey haben sich über ihre Support-Webseite zu Wort gemeldet und sagen folgendes:

"Auch wenn die Wahrscheinlichkeit gering ist, dass eine solche Anfälligkeit ausgenutzt wird, nehmen wir die Angelegenheit sehr ernst und arbeiten mit Samsung zusammen, um sicherzustellen, dass alle betroffenen Nutzer so schnell wie möglich mit einem Patch versorgt werden.”

Gleichzeitig empfiehlt SwiftKey auch allen Galaxy-Nutzern, die Sicherheitssoftware Knox zu nutzen, da ein Patch für die Sicherheitslücke in den nächsten Tagen über Knox per Over-the-Air-Aktualisierung ausgeliefert werden soll. Vorteil dieser Variante ist, dass Samsung auf diese Weise den Patch direkt an alle betroffenen Nutzer verteilen kann und nicht darauf warten muss, bis die zahlreichen Mobilfunkprovider auf der ganzen Welt ihre Updates für die jeweiligen Varianten der betroffenen Samsung-Galaxy-Modelle ausliefern. Somit würde sich der Update-Zeitraum von mehreren Wochen und Monaten auf wenige Tage reduzieren.

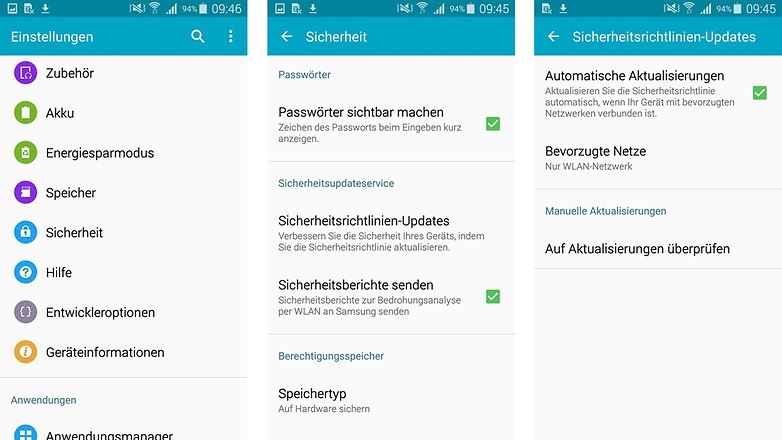

Damit Ihr den Patch von Samsung bei Veröffentlichung auch zeitnah erhaltet, solltet Ihr unbedingt den automatischen Empfang von neuen Sicherheitsrichtlinien aktivieren. Dazu geht Ihr in die Einstellungen - Sicherheit - Sicherheitsrichtlinien-Updates und setzt dort den Haken bei Automatische Aktualisierung. Natürlich könnt Ihr dann auch im Punkt Auf Aktualisierung überprüfen eine erste manuelle Suche auslösen.

Für alle Galaxy-Smartphones ohne Knox wird Samsung ein Firmware-Update anbieten, sobald dieses zur Verfügung steht. Außerdem betont SwiftKey noch einmal, dass die SwiftKey-App für Android und iOS nicht von dieser Sicherheitslücke betroffen ist.

Das sagt Samsung:

Samsung zur potenziellen Sicherheitslücke bei GALAXY Smartphones mit SwiftKey-Tastatur

"Das Thema Sicherheit hat bei Samsung höchste Priorität. Der aktuelle Fall ist uns bekannt, und wir arbeiten kontinuierlich daran, unsere mobilen Geräte mit aktuellen Sicherheitsfeatures auszustatten. Dadurch, dass alle Modelle ab der S4-Serie mit der Samsung KNOX Plattform geschützt sind, ist der Kernel der Smartphones vom aktuellen Fall nicht betroffen. Samsung KNOX erlaubt es zudem, die Sicherheitseinstellungen der Smartphones over-the-air upzudaten, um jeglichen, noch potenziell vorhandenen Gefahren entgegenzuwirken. Mit den Updates dieser Security Policies wird in ein paar Tagen gestartet. Zusätzlich arbeiten wir auch eng mit SwiftKey zusammen, um zukünftige Risiken zu minimieren"

Natürlich bleiben wir an der Sache dran und werden immer wieder diesen Artikel aktualisieren, sobald wir Neuigkeiten haben.

Quelle: NowSecure

Ist kein Fingerabdruck scanner sondern ein Sensor. Ein Abdruck in dem Sinne wird nicht gespeichert

wenn ich nur schon wieder Knox lese könnte ich kotzen...

Oh Man diese Probleme gerade bei Samsung...Das ist doch mal Werbung=)

Auch wenn AndroidPit etwas langsam ist:

htt p:// www. golem.de/news/tastatur-schwachstelle-samsung-liefert-patch-aus-1506-114761.html (Leerzeichen entfernen).

Also alles im Grünen bereich. Entgegen den allgemeinen Gerüchten Patched Samsung auch relativ alte Geräte. So hat etwa das S2 Plus ein Update wegen Towelroot bekommen. Und so weiter.

Sagt Samsung... Quark

Einfach IMMER einen VPN nutzen und fertig....

Aha. Und was nutzt dass in diesem Fall. Erst mal nachdenken, dann schreiben.

600 Millionen Nutzer! Das ist zu viel.

Verstehe ich das richtig, das nur die angepasste SwiftKey Version davon betroffen ist? Oder allgemein SwiftKey?

Nur die Standard SwiftKey-Tastatur von Samsung.

Die Swiftkey App ist prinzipiell auch betroffen. Sie läuft aber mit User-Rechten und nicht mit System-Rechten. Daher kommt man nicht weiter im System. Nowsecure, die Entdecker der Lücke, recherchieren derzeit noch den genauen Umfang.

Und alles nur weil die kein Https verwenden ...

Nicht ganz. Die Lücke bestünde auch bei Nutzung von HTTPS. Sie ließe sich nur wesentlich schwerer ausnutzen, weil die manipulierten Pakete nicht eingeschleust werden können. Wobei man auch bei HTTPS knackbare Varianten verwenden kann, wie das vergangene Jahr gezeigt hat.

Ich versteh euch nicht, ihr macht eine Mücke zum Elefanten! Das ist total Bullshit, wann passiert es, dass ein Nutzer im Öffentlichen WLAN plötzlich ein Update für ein Sprachpaket zieht? Und genau in diesem Moment muss der Nutzer im selben WLAN einen Angreifer haben, der das mitbekommen hat bzw. zufällig in dem offenen WLAN hackt. :D Also Bullshit! :D

Eventuell ist aber auch die Updateanfrage mit Http, also würde sich die Sicherheitslücke immer öffnen, wenn dss Programm nach Updates sucht. Was in Intervallen häufig vorkommen kann :)

Das sagst Du nur, solange Du nicht betroffen bist! Wenn es eine bekannte Möglichkeit gibt, Software unautorisiert untergeschoben zu bekommen, muss das unterbunden werden. Es ist Deine Sache, das Risiko für Dich abzuschätzen. Mach aber nicht den Fehler, zu glauben, Du wärst vollkommen uninteressant! Es gibt Bot-Netze unter Windows, bei denen die meisten Nutzer nicht wissen, dass Ihr Rechner dazugehört. Warum sollten Smartphones dafür uninteressant sein?

@Jan s sehe ich auch so. Die Wahrscheinlichkeit ist wirklich enorm niedrig. Trotzdem gut das Samsung durch den eigenen store sehr schnell reagieren kann. Auch so bekommt man ständig darüber updates.

"Es gibt aktuell keine Möglichkeit die betroffene Lücke in der Bildschirmtastatur zu deaktivieren,..."

Habe ich da etwas falsch verstanden?

Da ich die Samsung-Tastatur potthässlich finde, ist meine erste Aktion immer, sobald ich meine Lieblingstastatur installiert habe, dass ich die Samsung-Tastatur lösche, da ich sie eh' nie benutze.

Heißt dies, dass es irgendwo im Betriebssystemkern ein Stück Code gibt, das trotzdem Daten für die Samsung-Tastatur herunterladen kann?

Ohne Root kannst du sie nicht löschen. Wenn du sie nicht deaktiviert hast, kann sie im Hintergrund auch dann die beschriebenen Aktionen ausführen, wenn sie nicht die ausgewählte Tastatur ist. Die vorinstallierten Tastaturn kann man meistens nicht deaktivieren, weil man sich dann aussperren könnte.

Das heißt dann ja wohl, dass in dem zitierten Satz einfach der Nachsatz ", ohne zu rooten" fehlt?